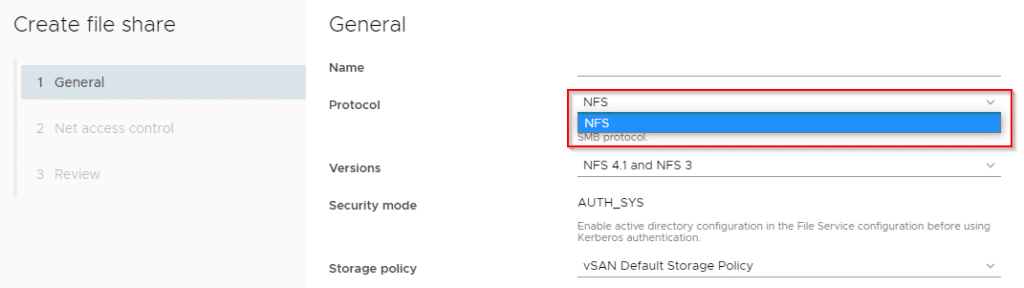

Eine Neuerung von vSAN 7.0 U1 ist die Bereitstellung von SMB Shares über den vSAN Fileservice. Dieser war in Version 7.0 noch auf das NFS Protokoll beschränkt.

Wo ist die SMB Option?

Ich war etwas verwundert, dass ich im Homelab trotz Cluster Update und Update der FS-Service-VMs das SMB Protokoll nicht auswählen konnte.

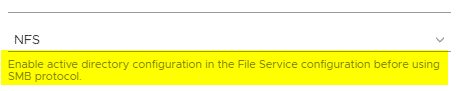

Wie meistens in solchen Fällen hilft es, die Augen zu öffnen und das Kleingedruckte zu lesen. 🙂 Direkt unter dem Dropdown Menü steht unmissverständlich:

Enable active directory configuration in the File Service configuration before using SMB protocol.

Klingt logisch und erklärt, warum ich das SMB-Protokoll nicht zur Auswahl habe. Mein Homelab arbeitet ohne ADS. Die Namensauflösung erledigt ein Bind9 Server.

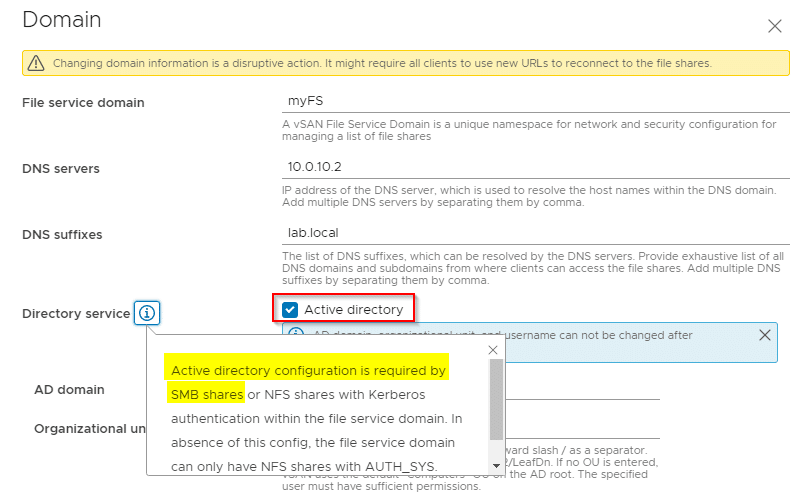

Auch in den Eigenschaften eines vorhandenen File-Shares ist der Hinweis zu finden.

Merke: ohne ADS kein SMB in vSAN. 🙂