Syslog Collector logt nicht

ESXi Hosts, welche vom Flashmedium booten haben keinen permanenten Logspeicher. Das bedeutet, dass alle Logmeldungen nach einem Host Neustart verloren gehen. Aus diesem Grund gibt es den Syslog Collector Dienst, welcher bei der vCenter Installation (Win) zusätzlich installiert werden kann. Die Konfiguration auf habe ich in einem früheren Blogeintrag geschildert. Dieser empfängt Logeinträge von den ESXi Hosts und speichert sie lokal in rotierenden Logfiles ab.

Der VMware Support bat mich kürzlich, diese Logs für einen ESXi Host bereit zu stellen. Zunächst musste ich das Logverzeichnis auf dem Server mit Syslog Collector finden. Es liegt bei Standard Installationen unter:

%ALLUSERSPROFILE%\VMware\VMware Syslog Collector\Data

Beziehungsweise:

"C:\ProgramData\VMware\VMware Syslog Collector\Data"

Dort hat jeder überwachte ESXi Host ein Verzeichnis mit der jeweiligen IP des Hosts. Das Verzeichnis war schnell gefunden, jedoch staunte ich nicht schlecht, als ich den Zeitstempel der Logs sah.

Seit über zwei Jahen gab es keinen Logeintrag mehr! Wie kann das sein?

Firewall

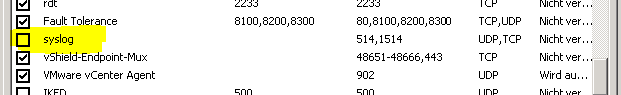

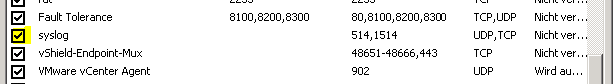

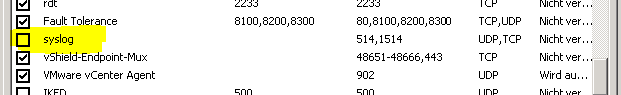

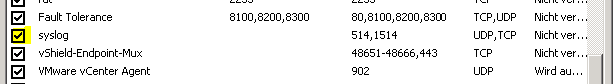

Auf dem Syslog Collector sah alles gut aus und der Dienst war aktiv. Danach warf ich einen Blick auf die ESX Firewall (Host > Configuration > Security Profile > Firewall > Settings). Damit wurde die Ursache schnell klar. (Thanks to Ivo Beerens, whose article gave me a hint to the solution)

Die Firewall des ESXi blockierte Verbindungen über UDP 514. Kein Kontakt – keine Logs – so einfach. 🙂

Die Firewall des ESXi blockierte Verbindungen über UDP 514. Kein Kontakt – keine Logs – so einfach. 🙂

Der Haken bei syslog muss unbedingt gesetzt sein.

Schon wenige Augenblicke nach Übernahme der Regel füllte sich das Logverzeichnis auf dem Syslog Collector mit neuen Einträgen.

Schon wenige Augenblicke nach Übernahme der Regel füllte sich das Logverzeichnis auf dem Syslog Collector mit neuen Einträgen.

Das half zwar nicht bei der Lösung einer anderen Fragestellung mit dem VMware Support, jedoch können in Zukunft die Logs ausgelesen werden.

Links

Ivo Beerens Blog – vSphere Syslog Collector troubleshooting