Das Modul vSphere Single-Signon (SSO) ist fester Bestandteil der vCenter Installation seit Version 5.1. Es ist ein zentraler Bestandteil und wird daher noch vor dem vCenter Dienst installiert. Justin King hat zum Thema eine sehr gute vierteilige Einführung im vSphere Blog (vmware) geschrieben. Updates von vCenter innerhalb der Version 5.1 hatten schon so einige Tücken, aber beim Upgrade auf Version 5.5 kann es je nach Strukturierung der Benutzergruppen zu Aussperrungen kommen.

Ausgesperrt

Beim Upgrade eines vCenter Servers von Version 5.1 auf 5.5 erlebte ich eine unangenehme Überraschung. Sämtliche vSphere Admins hatten nach dem Upgrade keinen Zugriff mehr auf den Cluster. Alle Benutzer waren Mitglieder der lokalen Admingruppe und als solche hätten sie vollen Zugriff auf vCenter haben müssen. Das Gegenteil war der Fall.

Fehlersuche

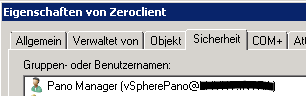

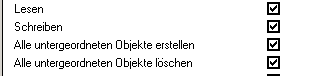

Fügte man einen Domänen Benutzer diskret hinzu, so erhielt er Zugriff. Als Mitglied einer Gruppe im Active-Directory konnten dem Benutzer ebenfalls Rechte zugeteilt werden. Der selbe Benutzer als Mitglied einer lokalen Gruppe erhielt keinen Zugriff. Offensichtlich kommt Single-Signon neuerdings nicht mehr mit geschachtelten Domänen Benutzern in lokalen Gruppen zurecht. Nach kurzer Suche wurde dies durch einen Artikel in den vmware-blogs bestätigt. Unter SSO Version 5.1 war dies noch problemlos möglich.

Vorsorge

Meine Empfehlung ist daher, vor dem Upgrade auf Version 5.5 zu kontrollieren, ob die Nutzerrechte über reine Active Directory Gruppen definiert sind. D.h. globale Gruppen mit ADS Usern.

Benutzer im Beispiel 1 erhalten Zugriff. Die selben Benutzer in einer lokalen Gruppe (Beispiel 2) erhalten keinen Zugriff. Das Problem sind hierbei nicht die lokalen Gruppen, sondern deren Verschachtelung mit Domänenbenutzern.

- vSphere-Admins (Sicherheitsgruppe, Domäne)

- Domain\User1

- Domain\User2

- Administratoren (Sicherheitsgruppe, lokal)

- Domain\User1

- Domain\User2

Links

- vmware Blogs – vCenter Single Sign-On 5.5 Not Recognizing Nested Active Directory Groups

- vmware vSphere Blog – vCenter Single Sign-On Part 1 (Justin King)