Das Upgrade oder Update von vCenter auf Version 5.1 war mit einigen Problemen verbunden. Ich berichtete dazu in älteren Beiträgen (vgl. Links).

Auch das Upgrade auf die neueste Version 5.5 ist nicht ganz unproblematisch.

Testumgebung

- vCenter 5.1 (1235232) installiert

- Windows Server 2012 Standard, Build 9200

- Alle Dienste (SSO, vCenter, DB) auf einem System

- self signed Certificate (default)

Simple Install mit 1603 Fehler

Fehlerquelle 1 – Zertifikat

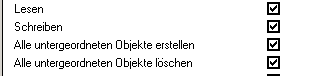

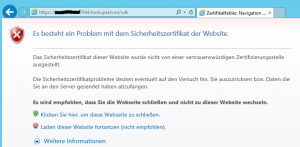

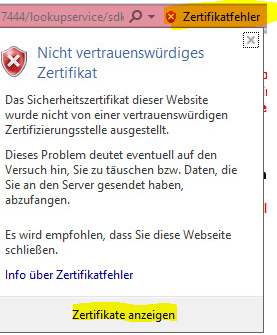

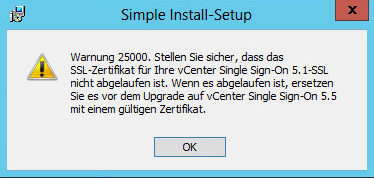

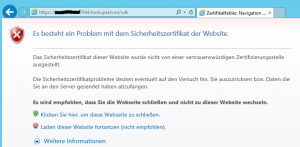

Bei selbstsignierten Zertifikaten, die sich nicht auf eine offizielle Stammzertifizierungsstelle zurückführen lassen, erscheint im Setup diese Warnung.

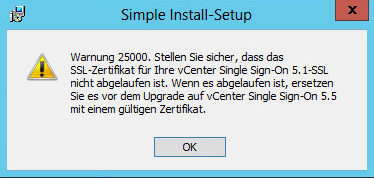

Es ist wichtig das Zertifikat auf Gültigkeit (Ablaufdatum) und den korrekten Hostnamen von vCenter zu überprüfen. am einfachsten geht dies mit einem Browser.

https://FQDN:7444/lookupservice/sdk

Die Warnung ist in Ordnung, da das Zertifikat selbst signiert ist. Daher das Laden fortsetzen.

Die Warnung ist in Ordnung, da das Zertifikat selbst signiert ist. Daher das Laden fortsetzen.

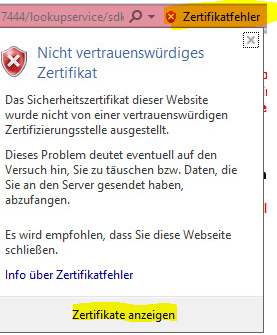

Die Details sieht man, indem man auf „Zertifikate anzeigen“ klickt. Es müssen zwei Dinge sichergestellt sein:

Die Details sieht man, indem man auf „Zertifikate anzeigen“ klickt. Es müssen zwei Dinge sichergestellt sein:

- Das Zertifikat ist nicht abgelaufen

- Es muss für den vollqualifizierten Namen (FQDN) des vCenter ausgestellt sein. Z.B. vc.mydomain.com

Registry

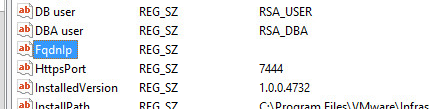

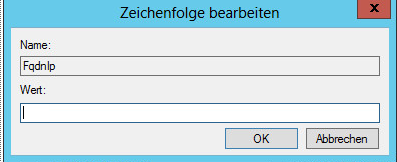

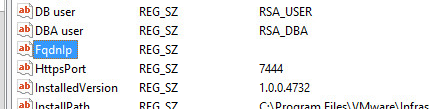

Der im Zertifikat hinterlegte FQDN muss ebenfalls in der Registry zu finden sein.

HKEY_LOCAL_MACHINE\Software\VMware, Inc.\VMware Infrastructure\SSOServer\

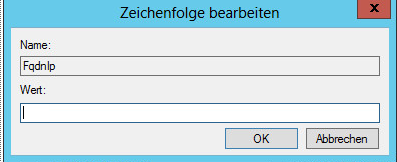

Im Key FqdnIp muss der vollständige Hostname hinterlegt sein. Im dargestellten Fall war der Key leer und damit die Ursache für ein gescheitertes Setup.

Hier den FQDN des vCenter eintragen. Sollte hier eine IP Adresse registriert sein, so ist das lauf vmware KB auch eine mögliche Fehlerquelle. Was auch immer im Zertifikat steht, muss auch hier stehen!

Hier den FQDN des vCenter eintragen. Sollte hier eine IP Adresse registriert sein, so ist das lauf vmware KB auch eine mögliche Fehlerquelle. Was auch immer im Zertifikat steht, muss auch hier stehen!

- Der Hostname lautet VC

- Der FQDN lautet vc.mydomain.com

- Die IP-Adresse lautet 192.168.1.35

- Die Maschine gehört zu MYDOMAIN. Das Installationsprogramm verwendet den vorhandenen FQDN- IP-Wert aus der Registrierung: vc.mydomain.com

Fehlerquelle 2 – Überbleibsel nach erfolglosem Upgradeversuch

Hatte man zuvor schon einen vergeblichen Upgradeversuch gestartet, so bleiben oft Verzeichnisse mit Updatedateien übrig. Für ein erfolgreiches Upgrade muss der gesamte CIS Ordner entfernt werden.

%ProgramData%\Vmware\CIS

Upgrade

Nach Bereinigung der Fehlerquellen 1 und 2 steht einem erfolgreichen Upgrade nichts mehr im Wege.

Links