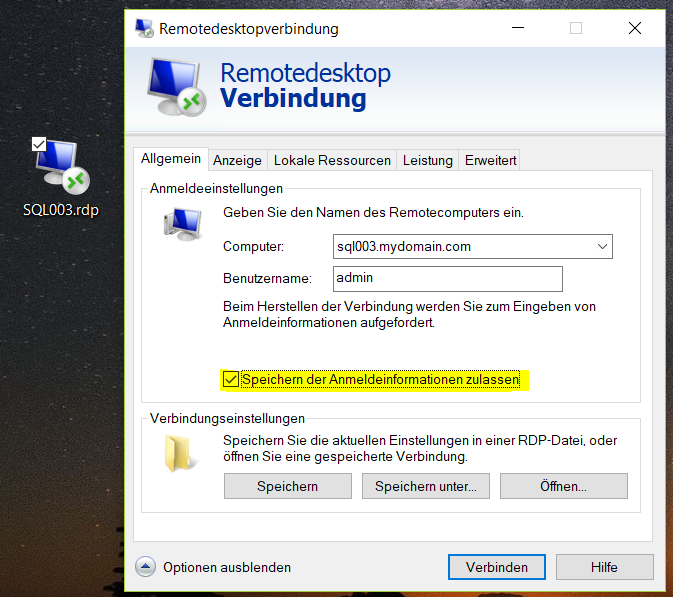

Die Zugangsdaten einer Remote-Desktop Verbindung zu speichern, ist eine willkommene Erleichterung der täglichen Arbeit. Erlaubt sie doch schnellen Wechsel zwischen Serversystemen, ohne jedesmal das Passwort erneut einzugeben.

Genau hierin besteht jedoch das Problem. Erhält ein Angreifer Zugriff auf ein Endgerät mit gespeicherten Verbindungsdaten, so hat er damit auch Zugriff auf die dort hinterlegten RDP Verbindungen.

Dazu braucht er nicht unbedingt Zugang zum Firmengelände. Das Büro ist heute überall. Jeder kann sein Notebook, sein Tablet, oder sein Smartphone mit nach Hause nehmen. Endgeräte können entweder durch einen Exploit übernommen, oder physisch gestohlen werden.

Wie so oft stehen Sicherheit und Komfort an diametral verschiedenen Enden des Spektrums. „Gespeicherte Credentials für RDP verbieten“ weiterlesen