Dies ist wieder einmal ein sehr gutes Beispiel, warum man den Zugang zu Server Konsolen unbedingt schützen muss. Das betrifft natürlich nicht nur Virtuelle Server, jedoch ist hier der Missbrauch besonders einfach, da die Konsolen über LAN erreichbar und nicht mit einer Tür verschlossen sind.

Kennt hier jemand root?

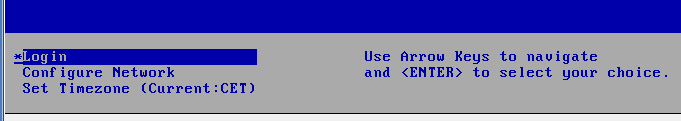

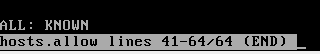

Eine etwas ältere PanoLogic Appliance (Zero-Client Manager) eines Kunden sollte aktualisiert werden. Die Firma gibt es inzwischen nicht mehr und das Produkt wird weder vertrieben noch unterstützt. Dennoch wird es noch oft produktiv eingesetzt. Für die Arbeiten an der Appliance benötige ich den root Login. Leider konnte sich niemand an den root Login erinnern, oder wer diesen gesetzt haben könnte. Der Default Login „password“ wurde verändert. Eine Kollektion weiterer möglicher Passworte wurde durchprobiert – jedoch ohne Erfolg. Folglich musste ein Weg gefunden werden, das Kennwort neu zu vergeben. Die Panomanager Appliance basiert auf einem CentOS 2.6.18. Das Verfahren ist geradzu erschreckend simpel.

Einfach zu einfach

Wer erstmal Zugang zur Konsole hat, dem stehen alle Türen offen. „Reset root password CentOS Appliance“ weiterlesen