Einer meiner letzten Artikel beschäftigte sich mit der Abschaltung der Windows Firewall im Domänenprofil bei der Ableitung von der VM Vorlage. Die Abschaltung ist nicht unbedingt die Methode der Wahl, wenn im Unternehmen entsprechende Sicherheitsvorgaben festgelegt sind. In gleicher Weise lassen sich aber gezielt Firewall Ports öffnen.

Zero-VM unreachable

Dies ist wichtig, den üblicherweise hat man als Vorlage eine VM, die kein Domänenmitglied ist. Pano Direct Service ist darin installiert und hat auch bei der Installation die notwendigen Firewallports geöffnet, aber nur im Profil “private” und “public”. Das Profil “domain” wird erst nach Domänenbeitritt verfügbar und hat dann keine Regel für Pano Direct Service. Die Folge ist, daß die VM nach Ableitung, Sysprep und Domänenbeitritt im Zeroclient Controller den Status “unreachable” hat. Ein Anmeldung des Users ist so nicht möglich.

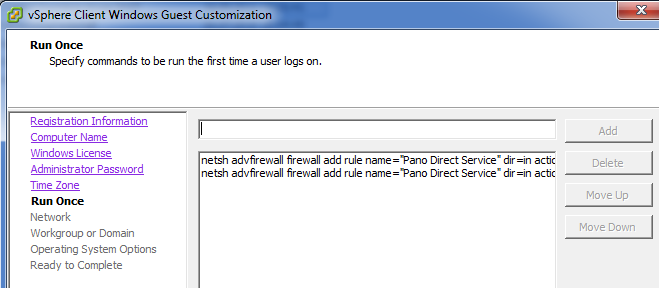

Man kann dies leicht vermeiden, indem man in der Anpassungsspezifikation (Customization Specification) die entsprechenden Windows Kommandos hinterlegt. Im Abschnitt “run once” werden folgende zwei Befehle eingetragen:

UDP 8321

netsh advfirewall firewall add rule name="Pano Direct Service" dir=in action=allow localport=8321 protocol=udp enable=yes profile=domain

TCP 8319

netsh advfirewall firewall add rule name="Pano Direct Service" dir=in action=allow localport=8319 protocol=tcp enable=yes profile=domain

Links

Microsoft Support – How to use the netsh advfirewall firewall context

Microsoft TechNet – Netsh AdvFirewall Firewall Commands