Seit Windows Server 2008 gibt es die Möglichkeit, granuläre Passwortrichtlinien für einzelne User oder Sicherheitsgruppen zu erstellen. Unterschiedliche Passwortrichtlinien sind mit Gruppenrichtlinien nicht realisierbar, da es pro Domäne nur eine Kennwortrichtlinie mittels GPO geben kann.

Voraussetzungen

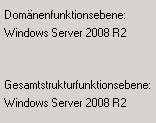

Die Domäne muss sich in der Domänenfunktionsebene Server 2008 (oder höher) befinden.

Active Directory Benutzer und Computer > Domäne > Eigenschaften > Allgemein

Nur für Benutzer und für globale Sicherheitsgruppen (nicht universal, oder domain local)

Nur für Benutzer und für globale Sicherheitsgruppen (nicht universal, oder domain local)

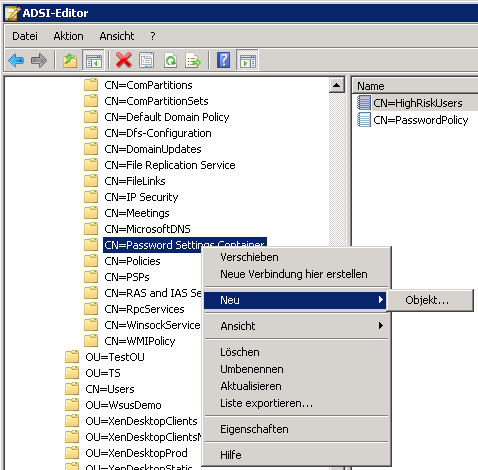

ADSI Editor

Die Richtlinie wird mit dem ADSI-Editor erstellt und bearbeitet.

Unterhalb von DC=<Domain> wählt man den Knoten CN=System und darunter CN=Password Settings Container.

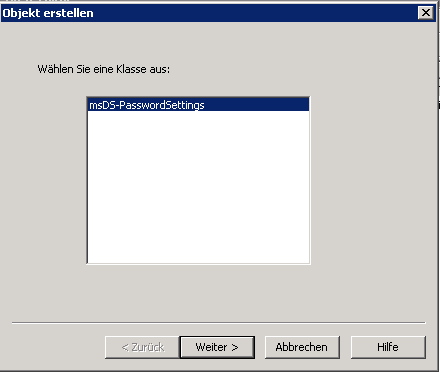

Mit Rechtsklick wäht man “Neu” / Objekt und darin die Klasse msDS-PasswordSettings.

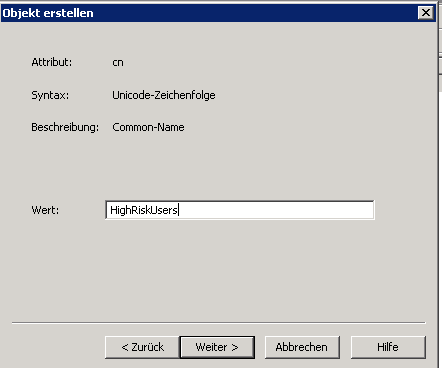

Das neue Richtlinienobjekt sollte einen aussagekräftigen Namen erhalten. Zum Beispiel: HighRiskUsers, oder ähnliches.

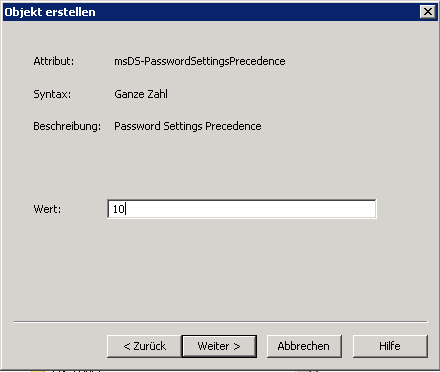

msDS-PasswordSettingsPrecedence gibt den Rangwert einer Policy an. Bei mehreren Policies entscheidet der Rang, welche Regeln aktiviert werden. Je kleiner der Wert, desto höher der Rang. Ich nehme hier den Wert 10. Das ermöglicht bei Bedarf, weitere Policies mit höherem Rang zu erstellen.

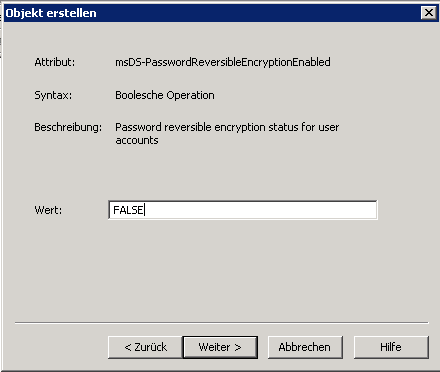

Attribut msDS-PasswordReversibleEncyptionEnabled

Hier sollte unbedingt der Wert”false” angegeben werden, es sei denn man hat gewichtige Gründe eine symmetrische Verschlüsselung zu verwenden und man weiß was man tut.

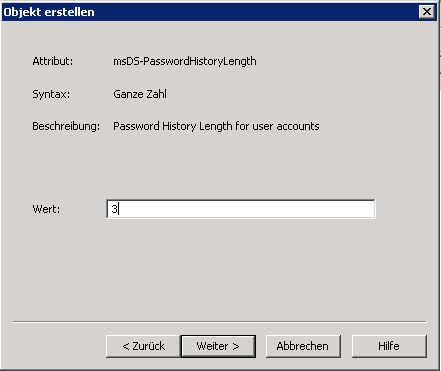

Attribut msDS-PasswordHistoryLength

Die Anzahl der vergangenen Paßwörter, die sich das System ‘merkt’ und die nicht wieder verwendet werden dürfen. Ein Wert von 1 bedeutet, ich darf mein letztes Passwort nicht erneut verwenden, wohl aber mein vorletztes.

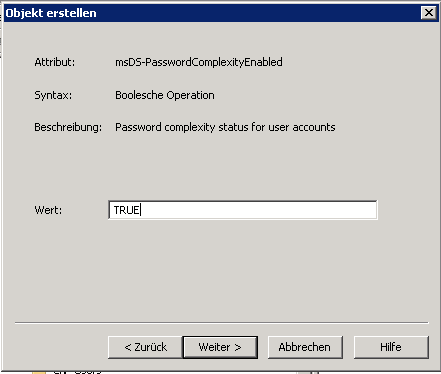

Wird die Passwort-Komplexität gewählt, dann gilt die Microsoft Richtlinie für komplexe Passwörter.

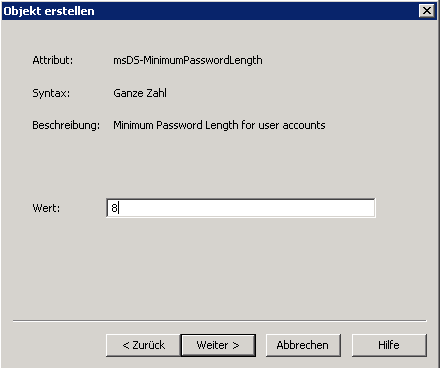

Attribut msDS-MinimumPasswordLength

Dieser Wert gibt die geforderte Mindestlänge des Passwortes an.

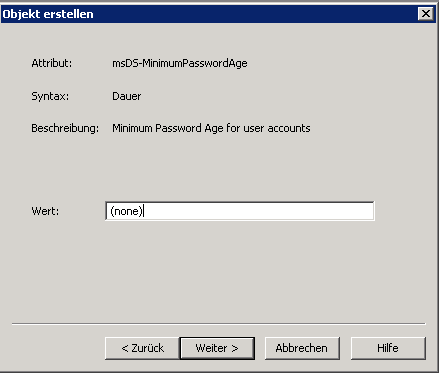

Die geforderte Mindestlaufzeit eines Passwortes im Format Tage:Stunden:Minuten:Sekunden. Der tiefere Sinn dieser Einschränkung liegt darin, den Benutzer daran zu hindern, mehrmals in kurzen Abständen zu wechseln. Angenommen das Attribut msDS-PasswordHistoryLength wurde auf 2 gesetzt, so muss der Benutzer zwei neue Passworte wählen bevor er sein ursprüngliches wieder verwenden darf. Ein schlauer Benutzer könnte ohne Zeitlimit nun sein Passwort von myOldPass ändern in myNewPass1, dieses sofort in myNewPass2 und direkt danach wieder myOldPass verwenden. Mit dem minimum Password Age wird dies verhindert, indem man das Mindstalter auf einige Tage setzt.

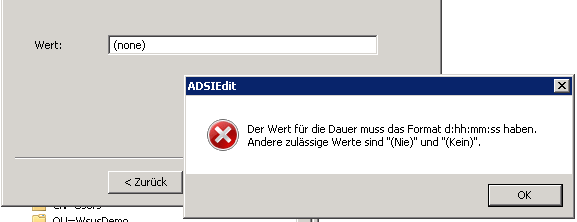

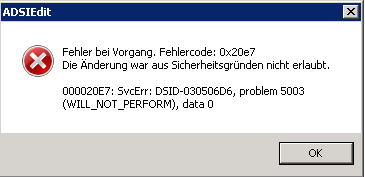

Im deutschen System muss der Wert (Kein) sein, da es sonst zur Fehlermeldung unten kommt.

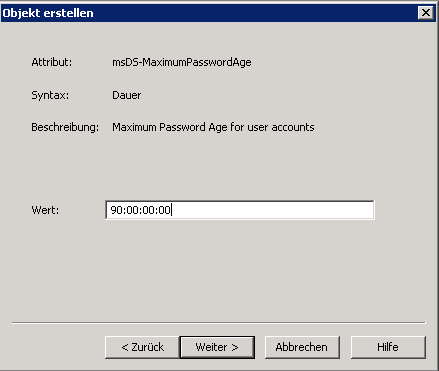

Die geforderte maximale Laufzeit eines Passwortes im Format DD:HH:MM:SS (Tage:Stunden:Minuten:Sekunden).

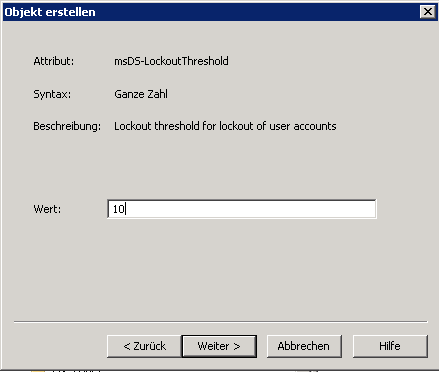

msDS-LockoutThreshold

Gibt die Anzahl der Fehlversuche an, bis es zur Aussperrung des Benutzers kommt. Standard ist der Wert 0 (= kein Limit). Im Beispiel unten wären die 10 erfolglose Loginversuche. Wichtig in diesem Zusammenhang ist auch das folgende Attribut.

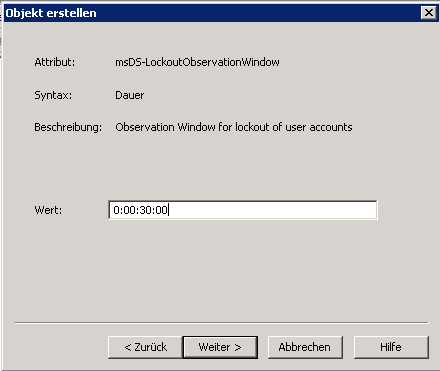

msDS-LockoutObservationWindow

Dies ist ein gleitendes Zeitintervall, in dem die Fehlversuche summiert werden. Angabe in D:HH:MM:SS. Im Beispiel unten sind dies 30 Minuten. Gibt der Benutzer innerhalb von 30 Minuten sein Passwort 10 mal falsch ein, so wird er ausgesperrt. Minimalwert ist (none), Maximalwert ist der folgende Wert msDS-LockoutDuration.

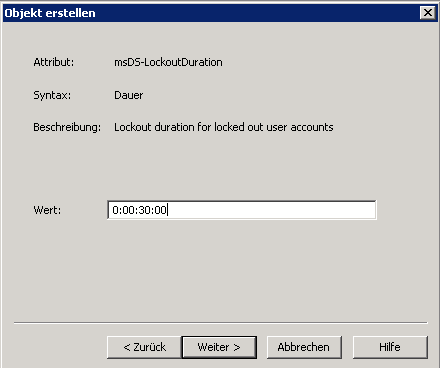

msDS-LockoutDuration

Definiert die Dauer der Aussperrung nach falscher Passwort Eingabe (D:HH:MM:SS). Der Minimalwert entspricht dem Wert bei msDS-LockoutObservationWindow (hier 30 Minuten). Es kann auber auch (none) eingegeben werden, wenn keine Zeitspanne definiert werden soll. Soll das Konto gesperrt bleiben, so ist der Parameter (never) zu verwenden.

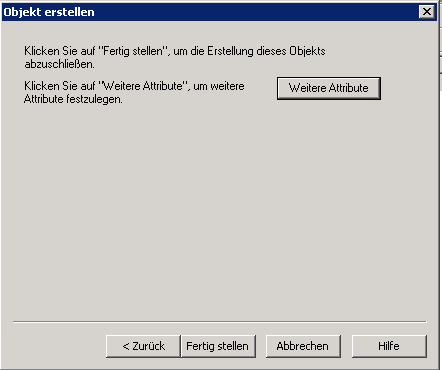

Fertigstellung der Policy.

Der folgende Fehler kann auftreten, wenn die LockoutDuration kleiner als das ObservationWindow ist.

Passwort-Objekt zuweisen

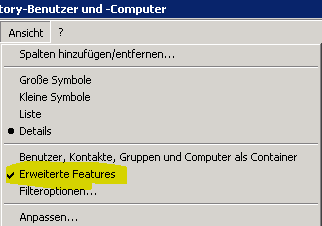

Active Directory Benutzer und Computer. Unter Ansicht müssen erweiterte Features aktiviert sein.

Domäne > System > Password Settings Container

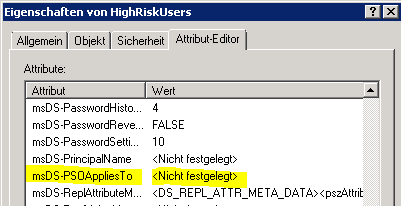

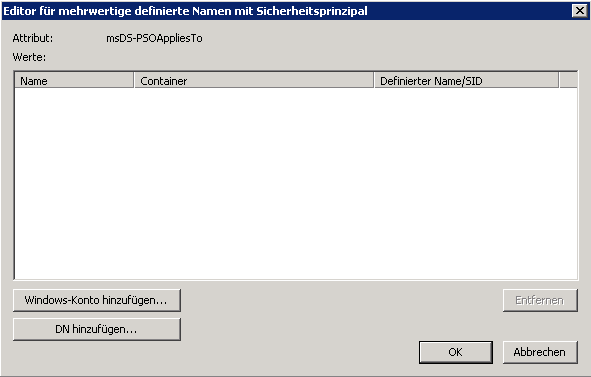

Das zuvor erstellte PSO wählen > Rechtsklick Eigenschaften > Attribut Editor > msDS-PSOAppliesTo > Bearbeiten

Hier wird nun ein Windows Konto hinzugefügt.

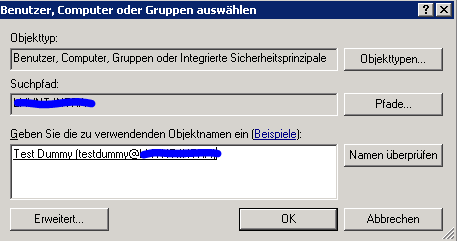

Im Dialog wählt man das User- oder Gruppenobjekt.

Ok > OK

Letzter Schritt

Testen – testen – testen. 🙂

Links

- Microsoft TN – Appendix A: Fine-Grained Password and Account Lockout Policy Review

- Microsoft TN – AD DS Fine-Grained Password and Account Lockout Policy Step-by-Step Guide

- Why GPOs With Password And Account Lockout Policy Settings Must Be Linked To The AD Domain Object To Be Affective On AD Domain User Accounts